La seguridad de las computadoras y los teléfonos inteligentes mejora constantemente. Aunque las tecnologías actuales son relativamente seguras y Apple intenta solucionar las violaciones de seguridad de inmediato en la mayoría de los casos, todavía no se puede garantizar que su dispositivo no sea pirateado. Los atacantes pueden utilizar varios métodos para hacer esto, la mayoría de las veces basándose en la falta de atención de los usuarios y su ignorancia. Sin embargo, la agencia gubernamental estadounidense Centro Nacional de Seguridad Cibernética (NCSC) se ha dado a conocer ahora, advirtiendo de posibles riesgos y publicando 10 consejos prácticos para prevenir estos problemas. Así que veámoslos juntos.

Podría ser te interesa

Actualizar el sistema operativo y las aplicaciones

Como ya mencionamos en la introducción, (no solo) Apple intenta corregir todos los agujeros de seguridad conocidos de manera oportuna mediante actualizaciones. Desde este punto de vista, está claro que para lograr la máxima seguridad es necesario tener siempre el sistema operativo más actualizado, lo que garantiza casi la mayor protección contra los errores mencionados, que de otro modo podrían ser explotados. en beneficio de los atacantes. En el caso de un iPhone o iPad, puedes actualizar el sistema a través de Configuración > General > Actualización de software.

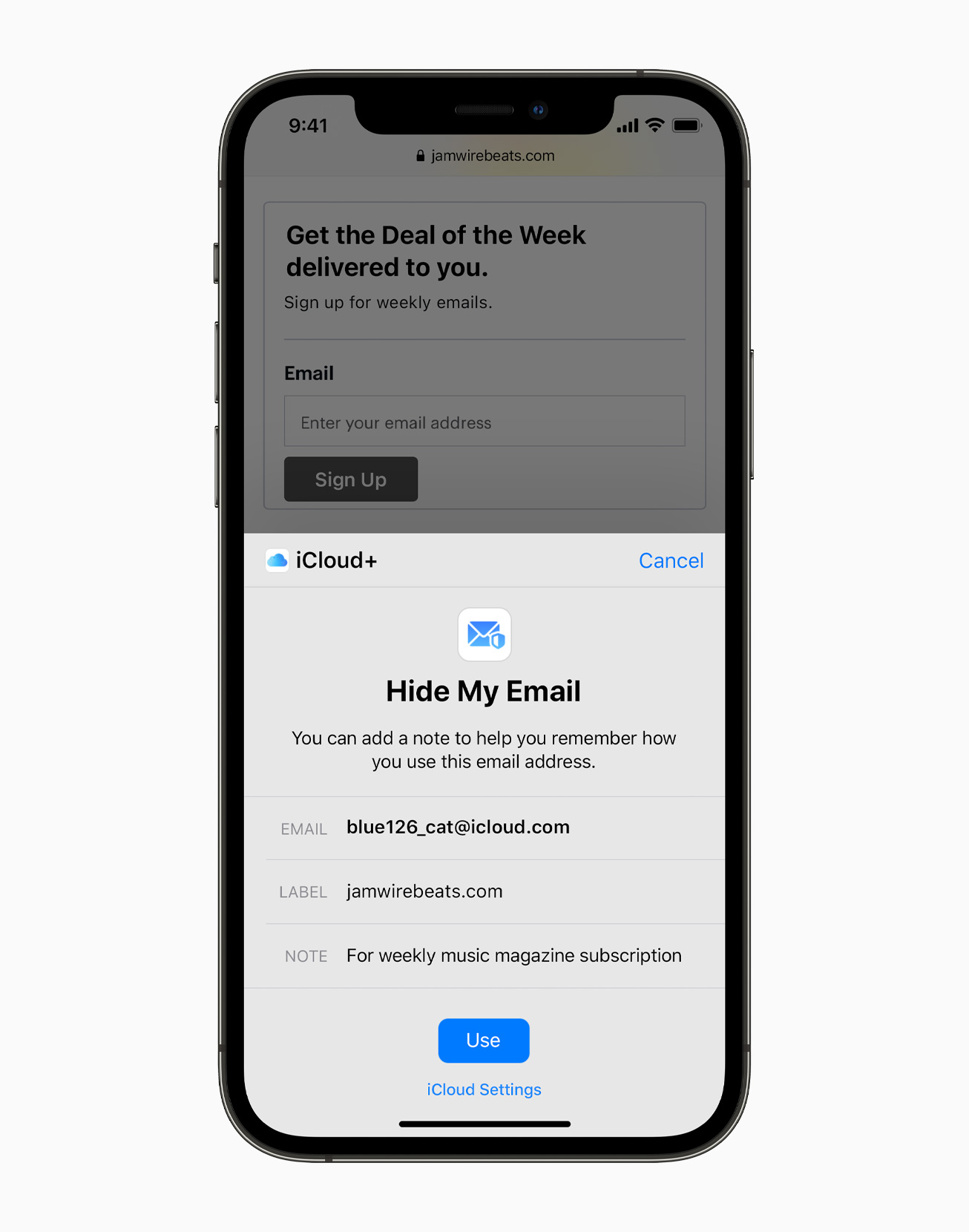

Tenga cuidado con los correos electrónicos de extraños

Si llega a tu bandeja de entrada un correo electrónico de un remitente desconocido, siempre debes tener cuidado. Hoy en día, son cada vez más comunes los casos del llamado phishing, en los que un atacante se hace pasar por una autoridad verificada e intenta sonsacarle información confidencial (por ejemplo, números de tarjetas de pago y otros) o también puede abusar de los datos de los usuarios. confiar y hackear directamente sus dispositivos.

Tenga cuidado con los enlaces y archivos adjuntos sospechosos

Aunque la seguridad de los sistemas actuales se encuentra en un nivel completamente diferente al de hace diez años, por ejemplo, esto no significa que esté 100% seguro en Internet. En algunos casos, todo lo que tienes que hacer es abrir un correo electrónico, un enlace o un archivo adjunto y de repente tu dispositivo puede ser atacado. Por lo tanto, no es de extrañar que se recomiende constantemente no abrir ninguno de los elementos mencionados cuando se trata de correos electrónicos y mensajes de remitentes desconocidos. Realmente podrías arruinarte.

Este método vuelve a estar relacionado con el phishing antes mencionado. Los atacantes suelen hacerse pasar, por ejemplo, por empresas bancarias, telefónicas o estatales, con lo que pueden ganarse la confianza ya mencionada. Todo el correo electrónico puede parecer serio, pero, por ejemplo, el enlace puede conducir a un sitio web no original con un diseño prácticamente descrito. Después, basta un momento de distracción y de repente le entregas los datos de inicio de sesión y otra información a la otra parte.

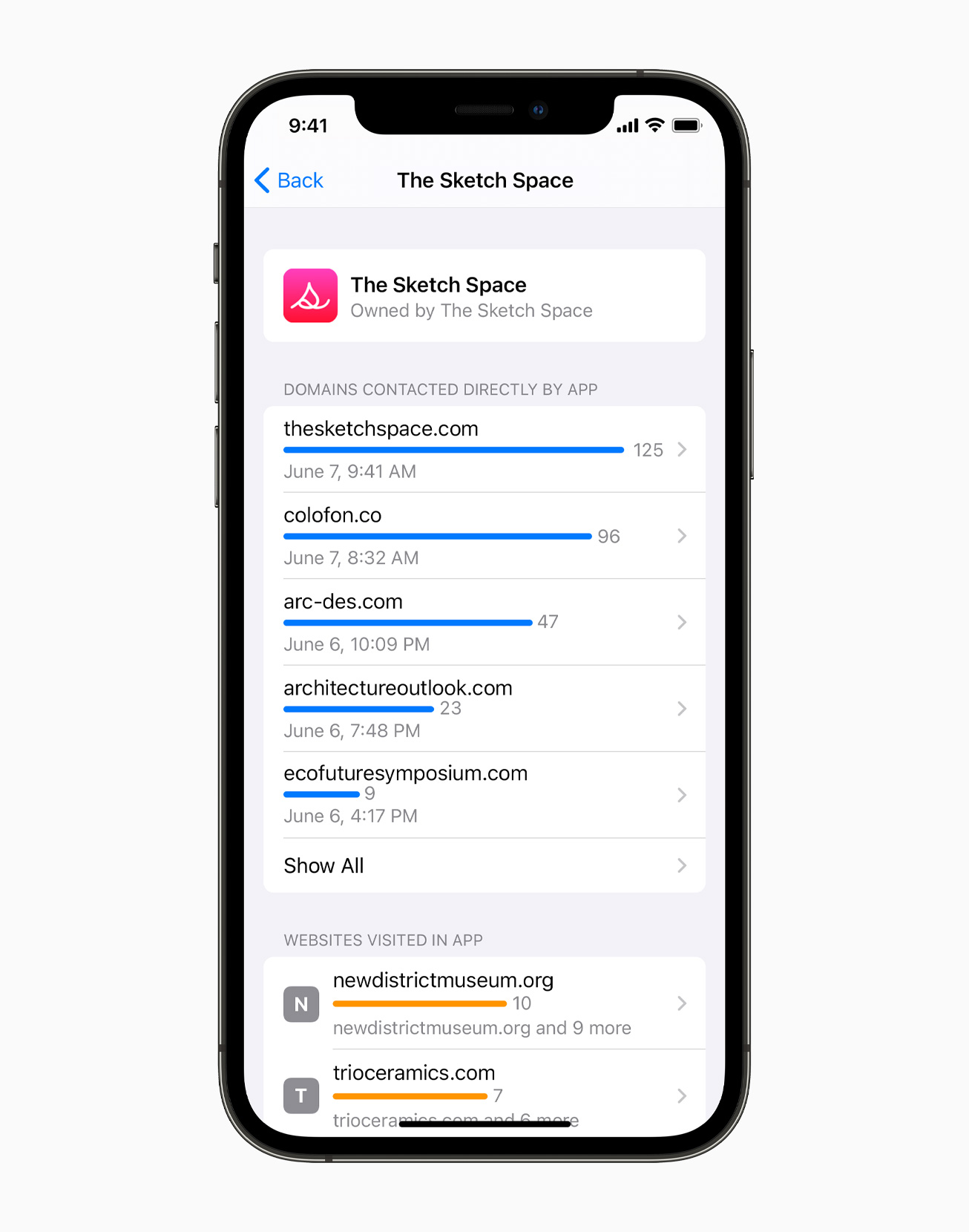

Consulta los enlaces

Ya tocamos este punto en el punto anterior. Los atacantes pueden enviarle un enlace que parece completamente normal a primera vista. Todo lo que necesitas es lanzar una carta y hacer clic en ella te redirige al sitio web del atacante. Además, esta práctica no es nada complicada y se puede abusar fácilmente de ella. Los navegadores de Internet utilizan en la gran mayoría de los casos las llamadas fuentes sans-serif, lo que significa que, por ejemplo, una letra L minúscula puede sustituirse por una I mayúscula sin que uno se dé cuenta a primera vista.

Si te encuentras con un enlace de apariencia normal de un remitente desconocido, definitivamente no deberías hacer clic en él. En cambio, es mucho más seguro simplemente abrir su navegador e ir al sitio de la manera tradicional. Además, en la aplicación de correo nativa en iPhone y iPad, puedes mantener el dedo sobre un enlace para ver una vista previa de dónde va realmente el enlace.

Reinicia tu dispositivo de vez en cuando

Es posible que no espere que el Centro Nacional de Seguridad Cibernética de EE. UU. recomiende reiniciar su dispositivo de vez en cuando. Sin embargo, este procedimiento trae consigo varios beneficios interesantes. No sólo borrará su memoria temporal y, en teoría, aumentará el rendimiento, sino que al mismo tiempo podrá deshacerse de software peligroso que, en teoría, puede estar durmiendo en algún lugar de dicha memoria temporal. Esto se debe a que algunos tipos de malware "se mantienen vivos" a través de la memoria temporal. Por supuesto, la frecuencia con la que reinicias tu dispositivo depende totalmente de ti, ya que depende de varios factores. NCSC recomienda al menos una vez a la semana.

Protégete con una contraseña

Es extremadamente fácil proteger su dispositivo hoy en día. Porque tenemos a nuestra disposición sistemas sofisticados como Touch ID y Face ID, que hacen mucho más difícil romper la seguridad. Lo mismo ocurre con los teléfonos móviles con sistema operativo Android, que en su mayoría cuentan con un lector de huellas dactilares. Al mismo tiempo, al proteger su iPhone o iPad mediante un bloqueo de código y autenticación biométrica, cifra automáticamente todos los datos de su dispositivo. En teoría, es prácticamente imposible acceder a estos datos sin (adivinar) la contraseña.

Podría ser te interesa

Aun así, los dispositivos no son irrompibles. Con equipamiento profesional y conocimientos adecuados, prácticamente todo es posible. Aunque es posible que nunca se encuentre con una amenaza similar, ya que es poco probable que sea blanco de ataques cibernéticos sofisticados, vale la pena considerar si sería mejor reforzar la seguridad de alguna manera. En este caso, se recomienda elegir una contraseña alfanumérica más larga, que puede tardar años en descifrarse, a menos que establezca su nombre o la cadena "123456".

Tener control físico sobre el dispositivo.

Hackear un dispositivo de forma remota puede resultar bastante complicado. Pero es peor cuando un atacante obtiene acceso físico, por ejemplo, a un teléfono determinado, en cuyo caso puede que le lleve sólo unos momentos piratearlo o instalar malware. Por este motivo, la agencia gubernamental recomienda cuidar su dispositivo y, por ejemplo, asegurarse de que esté bloqueado cuando lo coloque sobre una mesa, en su bolsillo o en un bolso.

Además, el Centro Nacional de Ciberseguridad añade que si, por ejemplo, una persona desconocida te preguntara si puede llamarte en caso de emergencia, aún puedes ayudarle. Sólo hay que tener mucho cuidado y, por ejemplo, exigir que usted mismo escriba el número de teléfono del destinatario y luego regalar su teléfono. Por ejemplo, un iPhone de este tipo también se puede bloquear durante una llamada activa. En este caso, simplemente active el modo altavoz, bloquee el dispositivo con el botón lateral y luego vuelva al teléfono.

Utilice una VPN confiable

Una de las mejores formas de mantener su privacidad y seguridad en línea es utilizar un servicio VPN. Aunque un servicio VPN puede cifrar la conexión de manera bastante confiable y enmascarar su actividad del proveedor de Internet y de los servidores visitados, es extremadamente importante que utilice un servicio verificado y confiable. Hay un pequeño inconveniente. En este caso, prácticamente puede ocultar su actividad en línea, dirección IP y ubicación a casi todas las partes, pero es comprensible que el proveedor de VPN tenga acceso a estos datos. Sin embargo, los servicios acreditados garantizan que no almacenan ninguna información sobre sus usuarios. Por este motivo, también conviene decidir si pagarás más por un proveedor verificado o probarás con una empresa más fiable que proporcione servicios VPN de forma gratuita, por ejemplo.

Podría ser te interesa

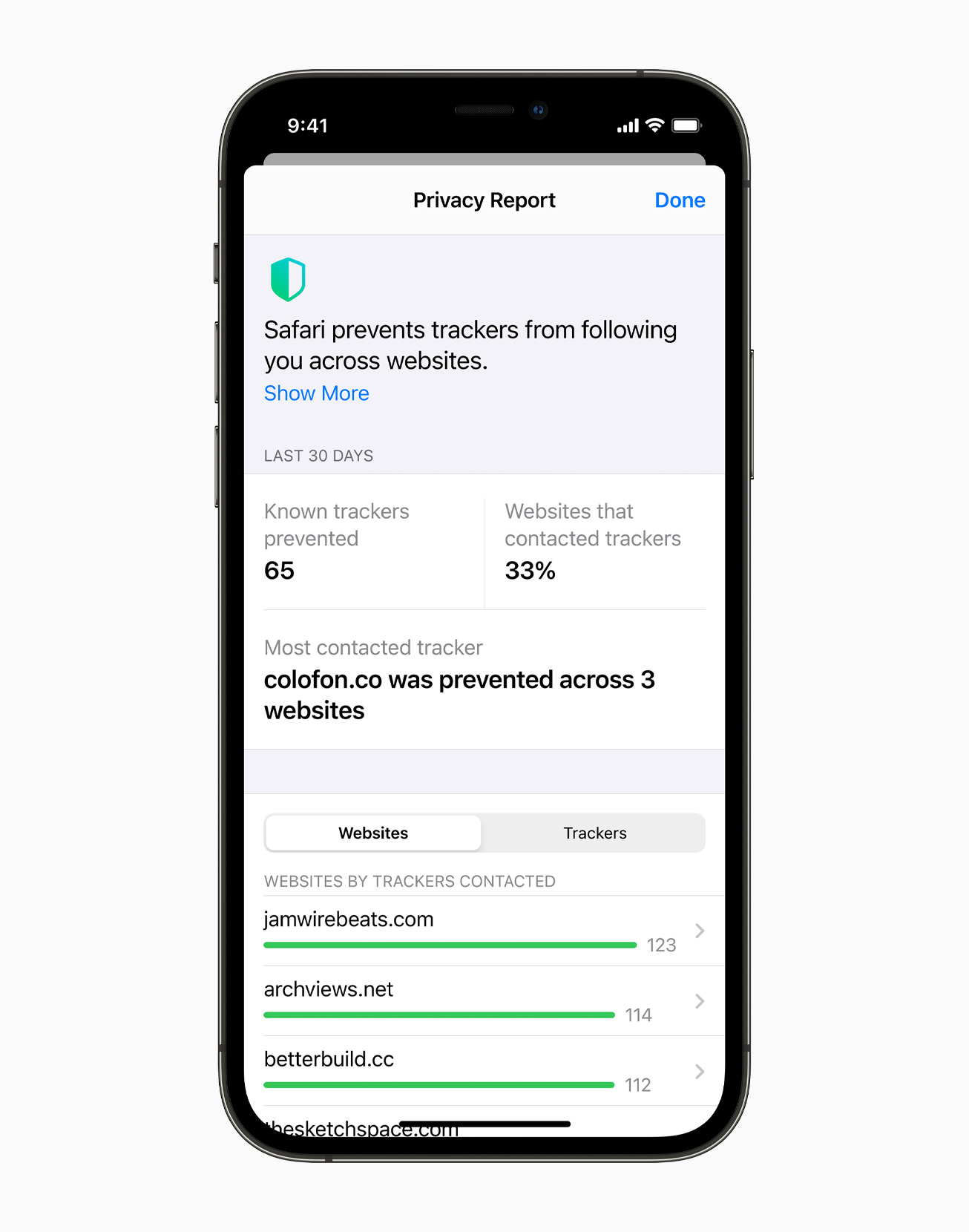

Desactivar servicios de ubicación

La información de ubicación del usuario es extremadamente valiosa en una variedad de industrias. Pueden convertirse en una gran herramienta para los especialistas en marketing, por ejemplo, en términos de publicidad dirigida, pero, por supuesto, los ciberdelincuentes también están interesados en ellos. Este problema se resuelve en parte con los servicios VPN, que pueden enmascarar su dirección IP y su ubicación, pero desafortunadamente no para todos. Seguramente tienes varias aplicaciones en tu iPhone con acceso a servicios de ubicación. Luego, estas aplicaciones pueden tomar la ubicación exacta del teléfono. Puedes eliminar su acceso en Configuración > Privacidad > Servicios de ubicación.

Podría ser te interesa

Usa el sentido común

Como ya hemos indicado varias veces, prácticamente ningún dispositivo es completamente resistente al hackeo. Al mismo tiempo, esto no significa que sea algo demasiado simple y ordinario. Gracias a las posibilidades actuales, es relativamente fácil defenderse de estos casos, pero el usuario debe tener cuidado y utilizar sobre todo el sentido común. Por esta razón, debes tener cuidado con tu información sensible y por supuesto no hacer clic en cada enlace que un autoproclamado príncipe nigeriano envía a tu correo electrónico.

adam kos

adam kos