El lunes os informamos de el primer truco de AirTag, del que se encargó un experto en seguridad alemán. Específicamente, logró ingresar al microcontrolador y sobrescribir el firmware, gracias a lo cual pudo establecer una URL arbitraria que luego se muestra al buscador cuando el producto está en modo Perdido. Otra cosa interesante voló hoy por Internet. A otro experto en seguridad, Fabian Bräunlein, se le ocurrió una manera de explotar la red Find para enviar mensajes.

Podría ser te interesa

¿Qué es la red de búsqueda?

Primero recordemos brevemente qué es realmente la red Najít. Es una agrupación de todos los productos Apple que pueden comunicarse entre sí de forma segura. Esto es lo que Apple utiliza principalmente para su localizador AirTag. Comparte una ubicación relativamente detallada con su dueño incluso cuando se alejan varios kilómetros el uno del otro. Basta con que alguien con un iPhone pase por delante, por ejemplo, de un AirTag perdido. Los dos dispositivos se conectan inmediatamente, el iPhone envía información sobre la ubicación del localizador de forma segura y, de este modo, el propietario puede ver aproximadamente dónde se encuentra.

Búsqueda de abuso de red

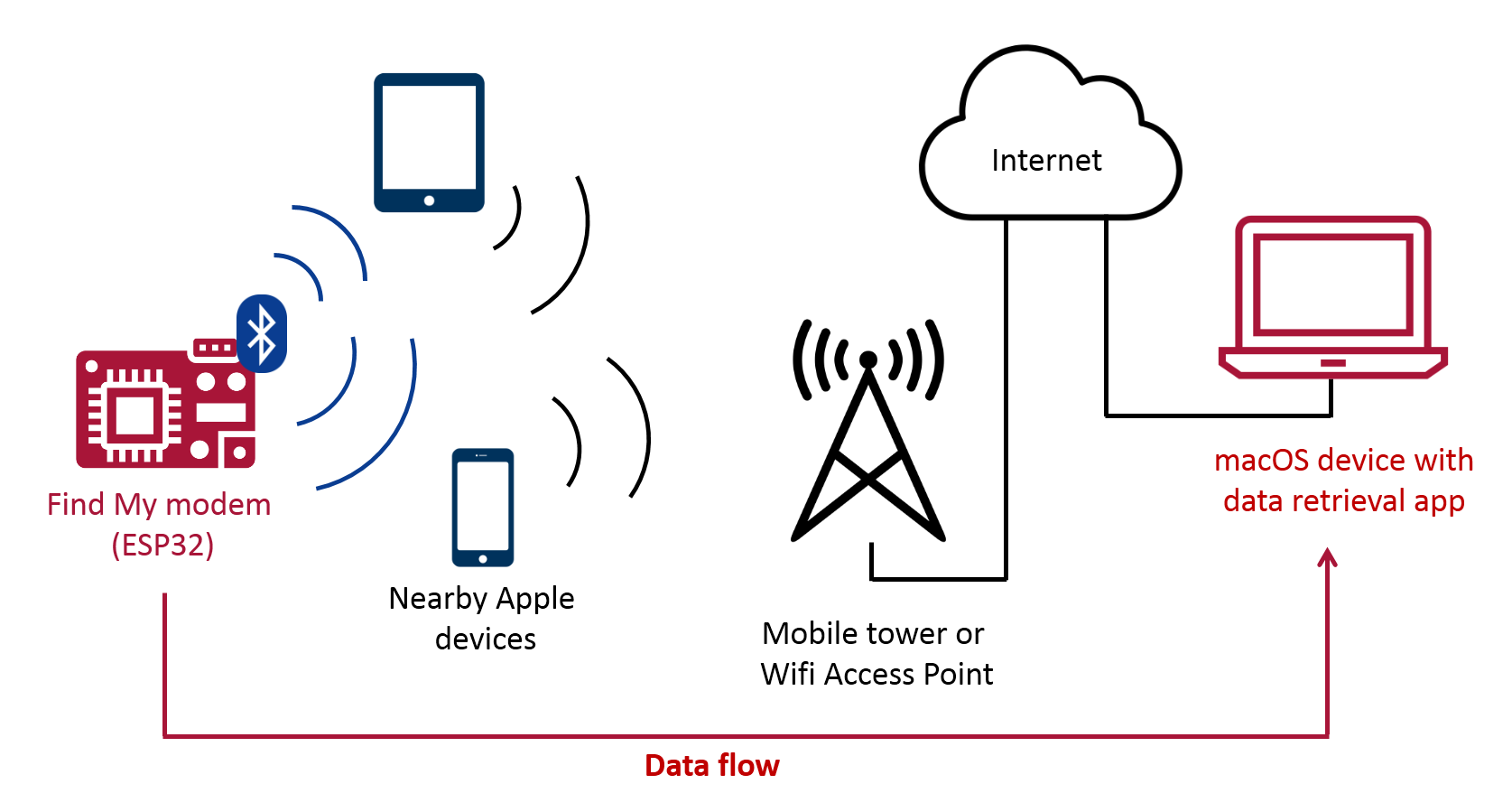

El citado experto en seguridad tenía una cosa en mente. Si es posible enviar información de ubicación a través de la red de esta manera, incluso sin una conexión a Internet (AirTag no puede conectarse a Internet, nota del editor), quizás esto también podría usarse para enviar mensajes más cortos. Bräunlein supo aprovechar exactamente eso. En su demostración, también mostró el tamaño del texto que se puede enviar desde el propio microcontrolador, que ejecuta su propia versión del firmware. Posteriormente, este texto se recibió en un Mac previamente preparado, que también estaba equipado con su propia aplicación para decodificar y mostrar los datos recibidos.

Por ahora, no está del todo claro si este procedimiento podría volverse peligroso en las manos equivocadas o cómo podría usarse indebidamente. En cualquier caso, hay opiniones en Internet de que Apple no podrá evitar algo como esto tan fácilmente, paradójicamente debido a su gran énfasis en la privacidad y la presencia de cifrado de extremo a extremo. El experto describió detalladamente todo el proceso a su manera. blogu.

Podría ser te interesa

adam kos

adam kos