Investigadores de la Universidad china de Zheijiang han descubierto algo muy interesante: los asistentes inteligentes de los teléfonos móviles (en este caso Siri y Alexa) pueden ser atacados de forma muy sencilla sin que el propietario del dispositivo atacado tenga ni idea de ello. Los ataques guiados por ultrasonido son inaudibles para el oído humano, pero el micrófono de su dispositivo puede detectarlos y, como resultado, en muchos casos puede ordenarse.

Podría ser te interesa

Este método de ataque se llama "DolphinAttack" y funciona según un principio muy simple. Primero, es necesario convertir los comandos de voz humana en frecuencias ultrasónicas (banda de 20 Hz y superiores) y luego enviar estos comandos al dispositivo de destino. Todo lo que se necesita para una transmisión de sonido exitosa es un altavoz de teléfono conectado a un pequeño amplificador y un decodificador ultrasónico. Gracias al micrófono sensible del dispositivo atacado, los comandos son reconocidos y el teléfono/tableta los toma como comandos de voz clásicos de su propietario.

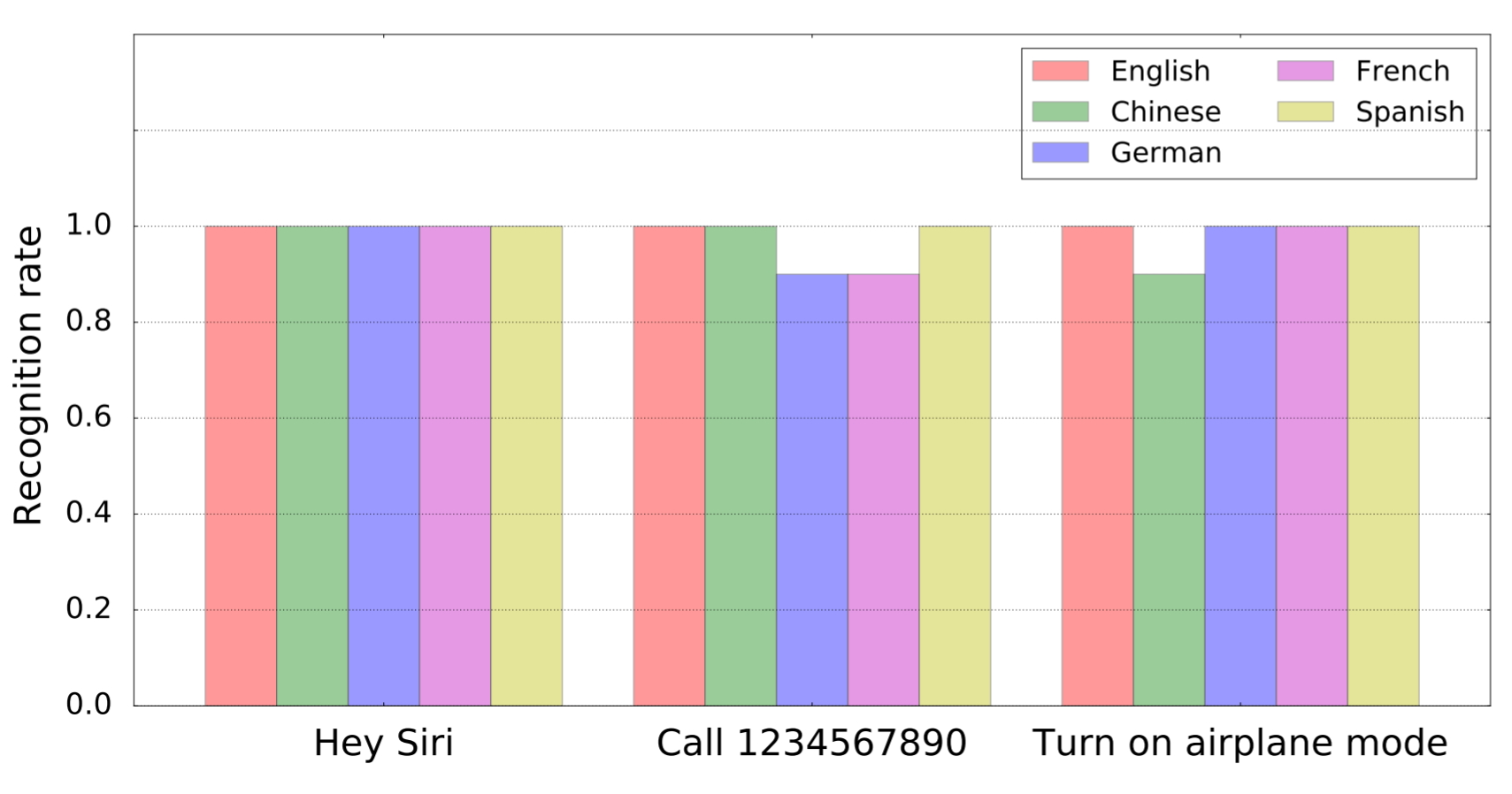

Como parte de la investigación, resultó que básicamente todas las asistentes femeninas en el mercado responden a órdenes tan adaptadas. Ya sea Siri, Alexa, Google Assistant o Samsung S Voice. El dispositivo probado no influyó en el resultado de la prueba. Así, la reacción de los asistentes se recibió tanto desde el teléfono como desde una tableta o un ordenador. En concreto, se probaron iPhones, iPads, MacBooks, Google Nexus 7, Amazon Echo e incluso Audi Q3. En total eran 16 dispositivos y 7 sistemas diferentes. Todos registraron los comandos de ultrasonido. Lo que quizás sea aún más espeluznante es el hecho de que los comandos modificados (e inaudibles para el oído humano) también fueron reconocidos por la función de reconocimiento de voz.

En las pruebas se utilizaron varios procedimientos. Desde un simple comando para marcar un número, hasta abrir una página dictada o cambiar configuraciones específicas. Como parte de la prueba, incluso fue posible cambiar el destino de la navegación del automóvil.

La única noticia positiva sobre este nuevo método de pirateo del dispositivo es el hecho de que actualmente funciona entre un metro y medio y dos metros. La defensa será difícil, ya que los desarrolladores de asistentes de voz no querrán limitar las frecuencias de los comandos que se detectan, ya que esto podría provocar un peor funcionamiento de todo el sistema. Sin embargo, en el futuro habrá que encontrar alguna solución.

Fuente: Engadget

Como estás traduciendo el artículo, podrías haberlo hecho más comprensible. Desde el original en inglés, es mucho menos confuso cómo funciona. La defensa es trivial, simplemente ignore los comandos que vienen solo en frecuencias ultrasónicas.

Sí, y como se indica en el artículo, los desarrolladores no ignorarán los comandos de frecuencias ultrasónicas, ya que no está del todo claro cómo esto afectaría la calidad resultante y las capacidades de reconocimiento de los comandos de voz clásicos.

No, el artículo dice que se corte el espectro. Propuse ignorar la entrada, que se compone únicamente de la parte ultrasónica del espectro.